Am Freitag, den 25.05.2018 tritt die neue EU-Datenschutzgrundverordnung (DSGVO / englisch: GDPR) in Kraft. Für Verbraucher bringt die DSGVO viel Gutes mit: Es gibt ein Recht auf Datenlöschung, ein Recht auf Widerspruch und ein Auskunftsrecht. Umfangreiche Informationspflichten sollen Transparenz bei der Datenverarbeitung sicherstellen. Das Prinzip der Datensparsamkeit steht künftig an oberster Stelle – nur Daten, die tatsächlich für die Erfüllung einer Aufgabe benötigt werden, dürfen erhoben, gespeichert und verarbeitet werden.

Leider bringen neue Gesetze oft auch eine Menge neuer Bürokratie mit sich. Besonders kleine Unternehmen und auch Privatpersonen mit eigenen Webseiten fühlen sich von den umfangreichen DSGVO-Regelungen überfordert. Wir möchten Ihnen in diesem Artikel einen kleinen Überblick darüber geben, was sich durch die DSGVO für die meisten unserer Kunden ändert und an welcher Stelle unsere Dienste mit der DSGVO in Berührung kommen. Der Artikel kann keine Rechtsberatung ersetzen und erhebt auch nicht den Anspruch, vollumfänglich über die DSGVO zu informieren – das ist angesichts der Fülle der Regeln kaum möglich.

Was muss ich als Betreiber einer Webseite beachten?

SSL-Zertifikate: Sobald Sie irgendeine Art von personenbezogenen Daten auf Ihrer Webseite erfassen – sei es über ein Kontaktformular, eine Newsletter-Anmeldung, einen Online-Shop oder sonstige Funktionen, bei denen ein Nutzer Ihnen gegenüber etwas Preis gibt, muss die jeweilige Webseite über ein SSL-Zertifikat (https://…) abgesichert werden. In vielen unserer Hosting-Pakete sind SSL-Zertifikate im Preis bereits enthalten; zusätzliche Zertifikate können ab 6,- Euro pro Jahr (Reseller: 3,- Euro pro Jahr) gebucht werden. Informationen zu den Unterschieden verschiedener Zertifikatstypen finden Sie auf unserer Webseite. Die Bestellung eines Zertifikats erfolgt formlos per E-Mail.

Datenschutzerklärung: Sie müssen in einer Datenschutzerklärung auf Ihrer Webseite angeben, wie Sie mit den Daten Ihrer Besucher umgehen. In erster Linie geht es dabei darum, welche Daten Sie (oder wir als Ihr Webhoster) von den Besuchern Ihrer Webseite speichern. Zur Erstellung einer DSGVO-konformen Datenschutzerklärung gibt es zahlreiche kostenlose und kostenpflichtige Generatoren im Internet; im Zweifelsfall konsultieren Sie bitte unbedingt einen Juristen. Bezüglich der von uns erstellten Logdateien ist wichtig, welche Daten wir serverseitig speichern. Bitte beachten Sie dazu folgende FAQ-Artikel: Wie lange werden die Logdateien aufbewahrt? und Wie sind die HTTP Access Logs aufgebaut?

Auftragsverarbeitungsvertrag: Als gewerblicher Betreiber einer Webseite sollten Sie mit uns einen Auftragsverarbeitungsvertrag abschließen. In diesem Vertrag ist geregelt, wie wir Ihre und die Daten Ihrer Kunden auf unseren Servern verarbeiten. Bestandteil des AV-Vertrags sind die “Technischen und organisatorischen Maßnahmen”, die wir anwenden, um Ihre Daten zu schützen. Der Abschluss eines AV-Vertrags mit uns ist hier unter Verwendung Ihrer persönlichen Zugangsdaten zum Kundenmenü möglich.

An dieser Stelle noch einmal der Hinweis: Diese Übersicht ist nicht vollständig. Je nach Branche und Art der Weise, wie Sie Daten erheben und verarbeiten, können und werden noch weitere Themen für Sie relevant sein, auf die wir hier nicht eingehen können.

Was ändert sich bei der Domainregistrierung?

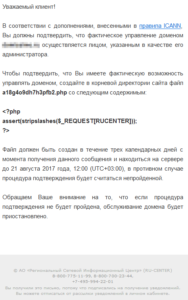

Whois-Daten: Bei der Registrierung einer Domain wurden bisher bei den meisten Registrierungsstellen umfangreiche Daten des Domaininhabers, des administrativen Ansprechpartners und der technischen Kontakte abgefragt, darunter auch E-Mail-Adressen und Telefonnummern. Diese Daten wurden allerdings nicht nur bei den Registrierungsstellen gespeichert, sondern auch im öffentlichen Whois angezeigt. An beiden Punkten gibt es durch die DSGVO nun Änderungen. Einige Registrierungsstellen erfassen nur noch die Daten eines Domaininhabers; sowohl der administrative als auch der technische Kontakt entfällt bei diesen Top-Level-Domains (z.B. .de). Andere Registrierungsstellen erfassen weiterhin alle Daten, veröffentlichen im Whois aber nur noch einen kleinen Teil davon. Bei den meisten Top-Level-Domains wird im Falle einer Registrierung für eine Organisation der Name der Organisation und das Land, in dem die Organisation ihren Sitz hat, im Whois angezeigt. Bei Privatpersonen wird nur noch das Land des Inhabers angezeigt.

Vermittlung: Wie bisher kommt der Vertrag für eine Domainregistrierung zwischen dem Domaininhaber und der Registrierungsstelle zustande. Wir vermitteln diesen Vertrag und verwalten die Domains für Sie bei der Registrierungsstelle. Nach wie vor übermitteln wir Ihre Daten – je nach Top-Level-Domain – auch an Drittstaaten. Diese Übermittlung ist jedoch zwingende Voraussetzung dafür, die gewünschte Domain registrieren zu können.